Du läser en mycket populär introduktion till CIS Controls version 7. Detta är en översiktlig introduktion till samtliga åtgärdsområden. Det finns totalt 20 åtgärdsområden och av dessa har 16 fått egna artiklar.

Nyckelinsikter

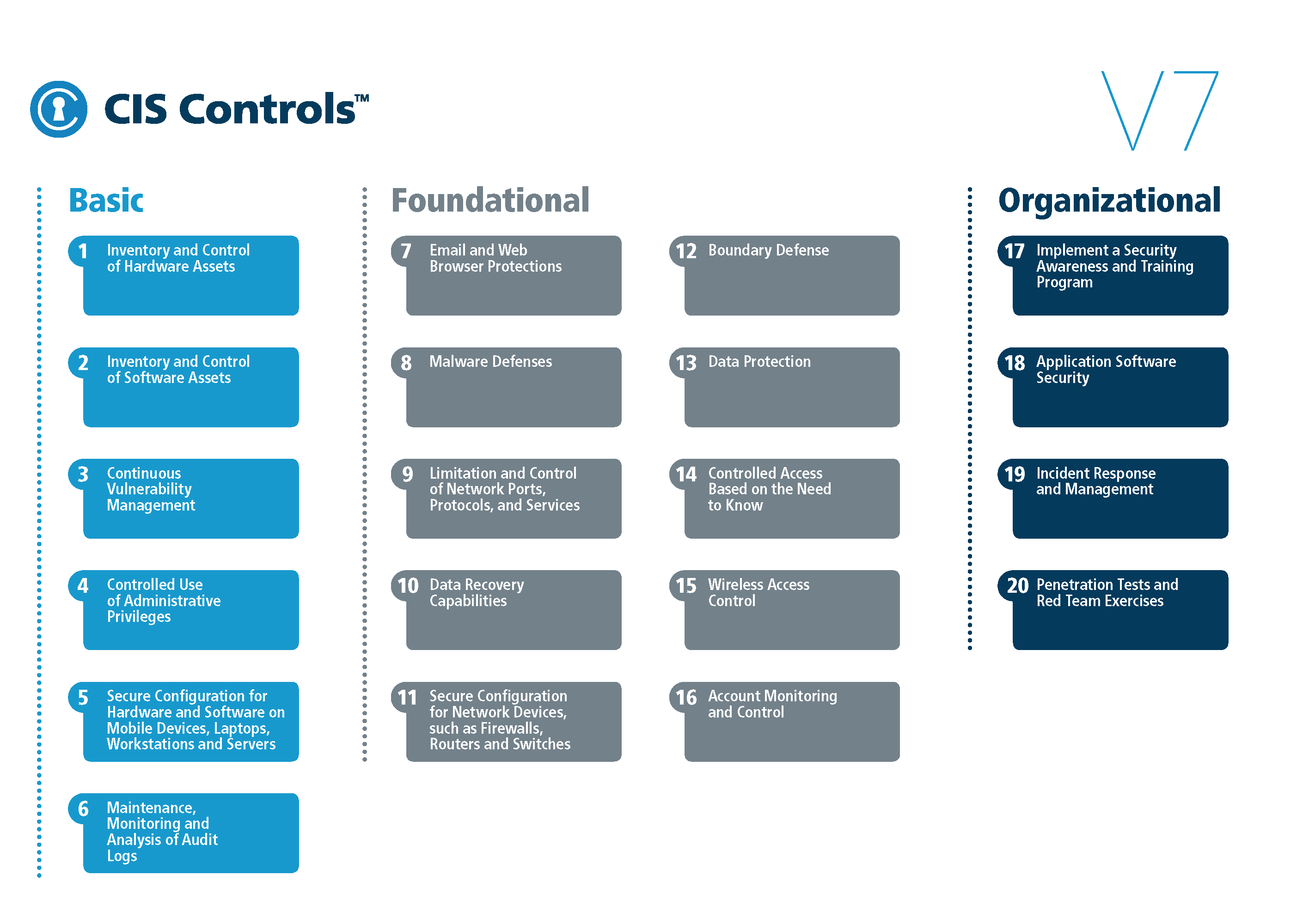

- Åtgärderna är uppdelade i totalt tre övergripande kategorier vilket underlättar planering och införande.

- De är fördelade över totalt 20 åtgärdsområden vilka innehåller mer specifika och konkreta åtgärder

- Kan med fördel användas i kombination med NIST-CSF .

Det finns onekligen många åsikter om vad cybersäkerhet innebär och vilka åtgärder du som försvarande organisation bör införa. Det finns också lagar, förordningar och föreskrifter som alla vill oss väl, men de är sällan särskilt konkreta. Du lämnas fortfarande att dra det stora lasset. Men så finns det CIS-åtgärderna, som nu nått version 7 1.

CIS-åtgärderna säger du? Menar du inte SANS Critical Security Controls (CSC)? Nej, jag menar CIS-åtgärderna och detta inlägg är det första av många. Tanken är att ägna ett inlägg åt varje kontroll, ge det ett sammanhang och förslag på hur aktuell åtgärd kan införas.

I denna första artikel kommer jag på en mycket övergripande nivå igenom samtliga förmågor. Varje åtgärd har sedan fått sina egna respektive artiklar vilka du når genom den uppenbara länkningen.

Cybersäkerhet genom 20 åtgärder

CIS-åtgärderna består av totalt 20 åtgärder, men vi bör nog snarare kalla dessa för åtgärdsområden. Dessa är fördelade över tre kategorier; grundläggande, utökade och organisatoriska åtgärder. För varje övergripande kategori finns det sedan ett antal åtgärdsområden, vilka i sin tur är uppdelade i mer specifika åtgärder för att uppnå målsättningen i åtgärdsområdet.

Låt oss göra en översiktlig genomgång av åtgärderna inom varje kategori, vi börjar med den grundläggande kategorin.

Grundläggande åtgärder

Inom de grundläggande åtgärderna finns det totalt sex åtgärdsområden:

- Inventering och hantering av hårdvara

- Lär känna ditt nätverk och dina enheter, vad som finns och var de finns.

- Inventering och hantering av mjukvara

- Samma som för (1) men istället avseende mjukvaror.

- Kontinuerlig hantering av sårbarheter

- Skanna kontinuerligt alla dina enheter efter sårbarheter och hantera dessa enligt konstens alla regler.

- Hantering av administrativa rättigheter

- Inför processer och verktyg för att genom kontrollerade former ha koll på vilka administrativa rättigheter som används var och av vem.

- Säker konfiguration för hårdvara och mjukvara på mobila enheter, bärbara datorer, stationära datorer och servrar

- Du ska veta vilka inställningar som finns på vilka enheter och använda rigorösa metoder för att säkerställa att ändringar görs kontrollerat.

- Underhåll, övervakning och analys av loggar

- Samla in, analysera och förstå vad som inte hör hemma i loggarna. Skapar förutsättningarna för att kunna täcka angriparna med olja och fjädrar… det ska synas att de trampar runt i dina system.

Utökade åtgärder

I den utökade åtgärdskategorin finns det totalt 10 åtgärdsområden:

-

Skydd av e-post och webbläsare

- Dessa två kommunikationsvägar måste hanteras ordentligt och genom omfattande kontroller. Exempelvis hantering av plugins i webbläsare, uppslag av domännamn (DNS) osv.

-

- Du ska helt enkelt ha ett skydd mot skadlig kod på dina enheter vilket kan omfatta allt från DEP, ASLR till traditionella AV-produkter.

-

Begränsning och hantering av nätverksportar, protokoll och tjänster

- Säkerställ att du har koll på vilka tjänster som ska finnas på vilka maskiner.

-

Förmåga om återläsning av data (backuper)

- Förmåga att säkerhetskopiera data, och förmåga att återläsa dessa när de behövs.

-

Säker konfiguration för nätverksenheter, e.g. brandväggar, routrar och switchar

- Samma sak som säker konfiguration i åtgärd 5 hos de grundläggande kontrollerna, fast nu för nätverksenheter.

-

- Du ska känna ditt nätverk, vilka zoner som finns och vad som finns i dessa zoner.

-

- Säkerställ att du kan skydda data från att exfiltreras och garantera dess riktighet.

-

Åtkomstkontroll baserat på ‘need-to-know’-principen

- Kritisk information ska endast hanteras av de personer, system och applikationer som har behov av den.

-

Skydd av trådlös kommunikation

- Återigen ska du känna till dina trådlösa nätverk, var de finns, hur de är konfigurerade etc.

-

- Processer och rutiner ska finnas för hela livslängden på ett konto oavsett om det tillhör en användare, system eller applikation.

Organisatoriska åtgärder

Och slutligen för den organisatoriska kategorin finns följande åtgärdsområden:

- Program för ökad säkerhetsmedvetenhet

- Ja, se till att användarna förstår vikten av säkerhet och hur de ska agera på det stora nätet.

- Säker utveckling- och anskaffning av mjukvara

- Oavsett om du utvecklar själv eller köper programvaror ska du säkerställa att dessa hanteras (kravställs inför upphandling/utveckling, uppdateras etc.)

- Incidenthantering

- Etablera organisation och bygg förmåga att hantera incidenter. Förutsättning för att exempelvis snabbt identifiera planerade, pågående eller genomförda cyberangrepp.

- Penetrationstester och Red Team-övningar

- Genomför penetrationstester och planerade övningar för att säkerställa och testa organisationens förmåga att stå emot ett cyberangrepp.

Sammanfattning

Detta var en introduktion till CIS-åtgärderna version 7. Åtgärderna är uppdelade i tre övergripande kategorier; grundläggande, utökade och organisatoriska. Kategorierna innehåller totalt 20 åtgärdsområden som tillsammans ska skapa en god cybersäkerhet.

I första aritkeln i serien beskriver jag första åtgärden, inventering och hantering av hårdvara .

Referenser

-

Nu finns faktiskt version 7.1, och jag har för avsikt att uppdatera denna serie allteftersom. ↩︎