Sammanfattning

Ett aktivt cyberförsvar bygger på en förmåga om att låta dynamiskt omkonfigurera mekanismer i vår försvarsförmåga som svar på ett upplevt hot. Omkonfigurationen innebär att motåtgärder aktiveras utifrån relevanta indikatorer. Dessa indikatorer identifieras som ett resultat av aktiv inhämtning avseende information om hotaktörer, hotande cyberoperationer eller sårbarheter i mjukvara. En motåtgärds huvudsakliga syfte är att reducera sannolikheten för att ett upplevt hot realiseras.

I det passiva cyberförsvaret hindrar vi däremot inte det upplevda hotet från att realiseras. Det passiva cyberförsvaret syftar istället till att reducera konsekvensen av att ett hot realiseras, alltså skadebegränsning. Gränsdragningen mellan det aktiva och passiva försvaret är givetvis inte digital, eller för den delen ömsesidigt uteslutande, utan bör snarare betraktas som starkt sammanlänkade. Detsamma gäller sannolikhet- och konsekvenskombinationen där vissa passiva åtgärder påverkar bägge faktorer precis som vissa aktiva åtgärder.

Sveriges försvarspolitiska inriktning för 2016-2020 beskriver att Sverige ska stärka sin cyberförsvarsförmåga genom dels en förstärkt försvarsunderrättelseförmåga och dels genom möjligheten att utföra aktiva cyber operationer. Cyberförsvaret ska kunna skydda samhällsviktiga funktioner och sådana it-system som är vitala för totalförsvaret mot antagonistiska it-angrepp från kvalificerade statliga eller statsstödda aktörer. Aktiva cyberoperationer anses vara nödvändiga för en fungerande cyberförsvarsförmåga.

Ämnet ger upphov till flera frågeställningar som dessvärre inte kommer kunna besvaras i ett samlat inlägg. Istället kommer dessa behöva adresseras i separata analyser och avser exempelvis cyberdoktrin, styrande lagrum och den privata sektorns ansvar i cyberförsvarsförmågan.

Bakgrund

Begreppet cyberförsvar dyker upp allt oftare i samtal och det talas även om ett aktivt och passivt cyberförsvar. Ambitionen med denna artikel är att förklara begreppen, placera dem i sammanhang av Sveriges nya försvarspolitiska inriktning och i korthet redogöra för några dokumenterade händelser som illustrerar vad ett aktivt cyberförsvar kan innebära.

Likt många andra cyber-begrepp råder det en viss spretighet i hur de definieras och används. Förhoppningsvis bidrar jag inte till att öka förvirringen genom mitt egna försök att utifrån andra definitioner föreslå en enad definition som också omfattar min personliga erfarenhet och uppfattning om området.

Definitioner

Precis som för många andra cyber-relaterade begrepp spretar uppfattningen något kring vad som egentligen avses. Detta är ett återkommande problem i branschen och inte sällan ger denna definitionskris upphov till situations- och agenda-anpassade beskrivningar av begreppen. Nedan definitioner bör endast betraktas som ett försök att rama in avsikten med ett aktivt cyberförsvar. Vi kan utgå ifrån att begreppet kommer fortsätta utvecklas och dess användning likaså.

I arbetet med Sveriges försvarspolitiska inriktning

Inom ramen för arbetet med Sveriges försvarspolitiska inriktning skriver Försvarsdepartementet så här i en rapport:1

“Aktiv cyberförsvarsförmåga syftar till att utgöra en proaktiv åtgärd för att upptäcka eller att få information om ett cyberintrång, olika former av it-attacker, en hotande cyberoperation, eller för att fastställa en cyberoperations ursprung. Med passiv cyberförsvarsförmåga avses en åtgärd för att upptäcka och minska cyberintrång och effekterna av cyberattacker som inte innebär att det startas en aktiv motoperation. Exempel på passiva cyberförsvarsåtgärder är brandväggar, antivirusprogram och digitala kriminaltekniska verktyg.”

Amerikanska försvarsdepartementet

US Department of Defense (2013:4)2, definierar begreppet så här:

“Active cyber defense is DoD’s synchronized realtime capability to discover, detect, analyze, and mitigate threats and vulnerabilities. It operates at network speed by sensors, software, and intelligence to detect and stop malicious activity before it can affect DoD networks and systems.”

Definitionen av US DoD har en tämligen teknisk inriktning med någon typ av nätverkscentrisk utgångspunkt.

George Washington University

Definitionen av DoD utökas i den definition som George Washington University (2016)3 beskriver enligt följande :

“Active defense is a term that captures a spectrum of proactive cybersecurity measures that fall between traditional passive defense and offense. These activities fall into two general categories, the first covering technical interactions between a defender and an attacker. The second category of active defense includes those operations that enable defenders to collect intelligence on threat actors and indicators on the Internet, as well as other policy tools (e.g. sanctions, indictments, trade remedies) that can modify the behavior of malicious actors. The term active defense is not synonymous with “hacking back” and the two should not be used interchangeably.”

I ett försök att översätta detta till svenska får vi följande definition:

“Aktivt försvar är ett begrepp som avser ett spektra av förebyggande cyber-säkerhetsåtgärder som hamnar mellan ett traditionellt passivt försvar och offensiv. Dessa aktiviteter kan delas in i två övergripande kategorier vari den första avser den tekniska interaktionen mellan försvarare och angripare. Den andra kategorin av aktivt försvar avser sådana operationer som möjliggör insamlandet av underrättelser avseende hotaktörer och indikatorer från Internet och andra politiska verktyg (ex. sanktioner, stämningar, handelsåtgärder) vilka kan förändra beteendet hos illasinnade aktörer. Begreppet aktivt försvar är inte att likställa med “hacking back” och ska således inte användas synonymt.”

Denna definition breddar innebörden av det aktiva cyberförsvaret och inkluderar nu även åtgärder som har möjlighet att påverka en hotaktörs beteende samt inhämtande av information avseende hotaktörer. Denna definition måste jag betrakta som både abstrakt och svårhanterlig.

Definitionsdiskussion

Tillsammans ger dessa definitioner oss en någorlunda god bild av vad som rimligen kan anses vara ett aktivt cyberförsvar. Värt att observera i sammanhanget är att vissa (CSIS/DOJ, 2015)4 menar att begreppet aktivt cyberförsvar borde ersättas av defensiva cyber-aktiviteter. Detta skulle då ge ett mer omfattande och beskrivande begrepp som fångar samtliga av de aktiviteter som kan antas inkluderas i arbetet med att försvara sitt nätverk.

Enligt ovan definitioner blir det ganska tydligt att det spretar en aning kring uppfattningen om vad ett ett aktivt cyberförsvar egentligen innebär. De flesta definitioner beskriver i någon utsträckning en typ av aktiva motåtgärder vilka initieras som svar på ett upplevt hot. Den aktiva motåtgärden är också vad som huvudsakligen karaktäriserar skillnaden mellan det passiva och aktiva cyberförsvaret. En annan väsentlig skillnad är att en aktiv motåtgärd i större utsträckning är beroende av en väl fungerande underrättelseverksamhet. Passiva åtgärder bygger mer på en övergripande förståelse av den generella hotbilden eller arketyper av hot.

Ett försök till en förenad definition

Detta avsnitt bör betraktas med viss försiktighet eftersom det inte utgör en grundlig genomgång av samtliga begreppsdefinitioner, begreppens akademiska och vardagliga användning. Det är endast ett försök att skapa någon slags utgångspunkt för hur jag själv resonerar kring det aktiva cyberförsvaret.

“I det aktiva cyberförsvaret aktiveras motåtgärder som svar på ett upplevt antagonistiskt hot. Aktiva motåtgärder avser reducera sannolikheten för att det upplevda hotet ska realiseras. Åtgärderna utgår ifrån den tekniska inhämtningen av information som avser antagonistiska hotaktörer, hotande operationer, indikatorer eller annan relevant information vilken beskriver ett pågående eller ett nära förestående it-angrepp.”

Skillnaderna mellan det aktiva och passiva försvaret

I det passiva försvaret stoppas inte angreppsförsöket utan syftar till att reducera konsekvensen av angreppet. Det passiva försvaret förlitar sig på att försvarsmekanismerna är tillräckligt dimensionerade för att hindra angreppet från att orsaka allvarlig skada. Deformeringszonen på en bil är en form av passivt försvar som inte hindrar krocken från att ske, men reducerar konsekvensen av krocken. Krockkudden är en annan form av passivt försvar vilken återigen reducerar konsekvensen av krocken, utan någon sannolikhetspåverkan.

I ett aktivt försvar sker däremot någon form av motåtgärd till ett upplevt hot. Det aktiva försvaret syftar till att reducera sannolikheten för att ett angrepp ska kunna orsaka skada. Ett aktivt försvar är endast effektivt när det finns en förmåga att upptäcka oegentligheter och identifiera avvikelser från det normala. En motåtgärd syftar till att minska effekten av en annan åtgärd, och det förutsätter att vi vet vad den ursprungliga åtgärden innebär. I ovan bilanalogi kan automatisk inbromsning som svar på laseravläsning anses vara en aktiv motåtgärd som aktiveras utifrån det upplevda hotet om potentiell krock.

Som tidigare nämnt är gränsdragningen givetvis inte digital utan kanske snarare något slags spektra av glidande övergång från passiv till aktiv.

Sveriges försvarspolitiska inriktning

Hur förhåller sig då detta till Sverige och vårt försvar? För att besvara den frågan behöver vi göra en djupdykning i propositioner, förarbeten och rapporter som avser Sverige framtida försvar, vår försvarspolitiska inriktning.

Regeringen skriver följande i prop 2014/15:1095:

“Regeringens bedömning: Grunden i en robust cyberförsvarsförmåga bör vara att kunna skydda samhällsviktiga funktioner och sådana system som är vitala för totalförsvaret mot antagonistiska it-angrepp från kvalificerade statliga eller statsstödda aktörer. Sverige bör även kunna genomföra aktiva operationer i cybermiljön.”

Även om aktiva cyber operationer inte bör likställas med ett aktivt cyberförsvar skulle vi ändå kunna tänka oss att regeringen gör precis den tolkningen om vi läser följande på s.11 i propositionen:

“I det nya osäkrare säkerhetspolitiska läget är försvarsunderrättelse- och cyberförsvarsförmåga centralt. Grunden för denna förmåga är att kunna skydda vitala system från angrepp. För det krävs att även kunna genomföra aktiva operationer i cybermiljön.”

Sveriges försvarspolitiska inriktning gör alltså klart att Sverige ska vidareutveckla och förstärka sin cyberförsvarsförmåga och samtidigt bör ha möjligheten att utföra aktiva cyber operationer. Vilka typer av åtgärder som avses eller exakt hur försvarsunderättelseförmågan avseende cyber-hot behöver förstärkas är oklart. Vad som kommer att inkluderas i den aktiva cyberförmågan är ett område jag dessvärre inte har utrymme för att utforska i den här artikeln. I intresse av spekulation skulle detta dock kunna innebära en ökad efterfrågan på personal med kompetens kring avancerad reverse-engineering, maskinlärande, avancerad programvaruutveckling (tänk assembler, C), djupa kunskaper inom operativsystem.

Historiska diskussioner avseende aktivt försvar

Begreppet aktivt försvar är som tidigare nämnt ingen ny företeelse utan har studerats och diskuterats i över ett decennium. I uppsatsen WORM vs WORM (Frank C. Emre C. S., Jun Xu, 2004)6 diskuteras hur en mask automatiskt skulle kunna omvandlas till en anti-mask och desinficera den ursprungliga masken. Resultatet av den här studien pekar förvisso inte på att detta tillvägagångssätt är särskilt önskvärt. Det är dock en indikation på att tankarna kring aktivt cyberförsvar funnits länge och inte på något sätt bör betraktas som ett nytt område.

Några dokumenterade fall av aktivt försvar

Albert, Bobby och Chuck är botar , och dom angriper en tjänst som tillhandahåller Internet Archive över Tor. I en högst underhållande artikel7 beskriver Dr. Neal Krawetz hur han aktivt behöver försvara tjänsten från de många aggressiva botarna. Han skriver om kampen mot dessa botar som han också lyckas neutralisera men som senare återvänder efter att ha blivit uppdaterade för att undvika tidigare införda motmedel.

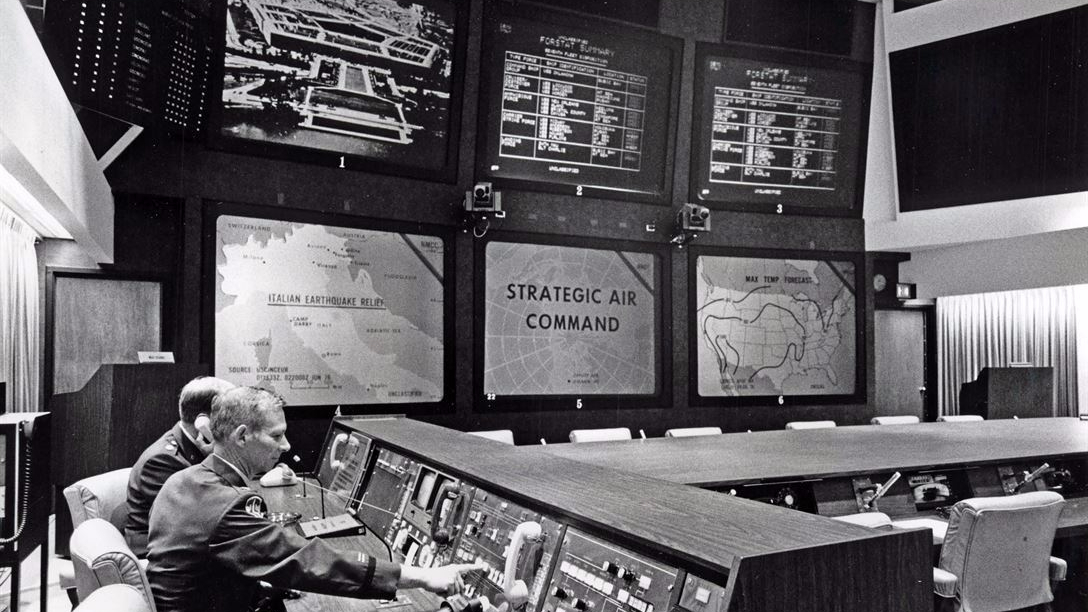

En annan intressant och närbesläktad händelse beskrivs av att Ryska cyber-krigare gör intrång i US State Department vilket leder till ett 24h långt aktivt cyber-handgemäng mellan angripare och försvarare så som rapporterat av Washington Post 20148.

Diskussion

En förmåga avseende aktivt cyberförsvar upplever jag som något nödvändigt. Det är något som kan verka med avskräckande effekt på hotaktörer vilka funderar på eller planerar någon form av operation gentemot svenska intressen. Detta förutsätter givetvis att Sverige på något lämpligt sätt tillkännager denna förmåga och kanske även demonstrerar förmågan. För att lyckas upprätta en god förmåga för aktivt cyberförsvar krävs också en god underrättelseförmåga som föder det aktiva försvaret med underrättelser. För att lyckas utvinna de potentiella effekterna av dessa två områden krävs vidare ett samarbete mellan de goda. Myndigheter och företag måste kunna utbyta information automatiskt och på ett strukturerat sätt. Genom detta möjliggör vi för ett effektivt sätt att avvärja pågående angrepp eller planerade sådana.

Det är ett komplicerat uppdrag att skapa ett effektivt aktivt cyberförsvar eftersom det i stor utsträckning är beroende av en god underrättelseförmåga. Ett annat perspektiv som i traditionell krigsföring inte varit aktuellt i lika stor utsträckning är till vilken grad den privata sektorn eventuellt kommer att behöver involveras i den samlade cyberförsvarsförmågan. Det är ett ofrånkomligt faktum att den privata sektorn ansvarar för stora delar av vitala infrastrukturer avseende exempelvis tele- och datakommunikation. Hur skulle ett sådant samlat cyberförsvar se ut och fungera? Är Försvarsmakten organiserad och redo för att koordinera ett sådant typ av framtida cyberförsvar?

Och vilket ansvar har svenska medborgare i cyberförsvarsförmågan? En antagonistisk aktör kommer rimligen vilja angripa flera medborgares datorsystem och genom detta upprätta ett slags zombienät. Detta nätverk av förslavade datorer skulle dels försvåra attribution och dels undvika enklare försvarsåtgärder som avser blockering av geografiska ip-adressrymder. Bör även, och i så fall till vilken grad, svenska medborgare hållas ansvariga för att upprätthålla en god säkerhetshygien?

Framtida frågeställningar

Ett perspektiv som bör diskuteras inom ramen för det aktiva cyberförsvaret är om och hur den privata sektorn ska omfattas och inkluderas i försvarsförmågan. Det talas[note]Försvarsdepartementet, 2014, Försvaret av Sverige Starkare försvar för en osäker tid, [Online] Tillgänglig på: http://www.regeringen.se/49bb69/contentassets/7f2ab5930a3c49c38f4ade73eca07475/forsvaret-av-sverige---starkare-forsvar-for-en-osaker-tid , [Hämtad: 2017-05-31][/note] även om vikten av samarbete och sannolikt kommer detta samarbete behöva existera mellan den privata sektorn och den offentliga för att uppnå ett effektivt cyberförsvar.

Det skulle även vara intressant att utifrån Svensk lag utreda vilka möjligheter som finns att genomföra aktiva cyber operationer som del av en teknisk inhämtning. Vilka medel får privata aktörer använda och vidta för att skydda sina intressen och verksamhet? Eventuellt skulle Tallinmanualen kunna vara av intresse att studera och relatera till svensk lag.

En svensk cyberdoktrin, är det nödvändigt eller räcker det med att uppdatera vår försvarsdoktrin med nödvändiga element för att täcka även cyberområdet? Ytterligare ett område som i viss utsträckning börjat omnämnas och då särskilt in anslutning till ett aktivt cyberförsvar.

Referenser

-

Försvarsdepartementet, 2014, Försvaret av Sverige Starkare försvar för en osäker tid, Online Tillgänglig på: http://www.regeringen.se/49bb69/contentassets/7f2ab5930a3c49c38f4ade73eca07475/forsvaret-av-sverige---starkare-forsvar-for-en-osaker-tid , Hämtad: 2017-05-31 ↩︎

-

US Department of Defense, DoD Strategy for Defending Networks, Systems, and Data, Online Tillgängligt på: http://dodcio.defense.gov/Portals/0/Documents/DoD%20Strategy%20for%20Defending%20Network%20Systems%20and%20Data.pdf , Hämtat: 2017-05-30 ↩︎

-

George Washington University, Center for Cyber & Homeland Security, (2016), Into The Gray Zone, The Private Sector and Active Defense Against Cyber Threats, Online Tillgänglig på: https://cchs.gwu.edu/gray-zone-active-defense-private-sector-against-cyber-threats Hämtad 2017-05-30 ↩︎

-

CSIS/Department of Justice (2015), CSIS/DOJ Active Cyber Defense Experts Roundtable, Online Tillgängligt på: https://www.justice.gov/sites/default/files/criminal-ccips/legacy/2015/05/18/CSIS%20Roundtable%205-18-15.pdf Hämtad: 2017-05-30 ↩︎

-

CSIS/Department of Justice (2015), CSIS/DOJ Active Cyber Defense Experts Roundtable, Online Tillgängligt på: https://www.justice.gov/sites/default/files/criminal-ccips/legacy/2015/05/18/CSIS%20Roundtable%205-18-15.pdf Hämtad: 2017-05-30 ↩︎

-

Frank C., Emre C. S., Jun Xu, (2004), WORM vs. WORM: Preliminary Study of an Active Counter-Attack Mechanism, Online Tillgänglig på: https://people.cs.pitt.edu/~mosse/courses/cs3530/p83-castaneda.pdf Hämtad: 2017-05-30 ↩︎

-

Dr. Neal Krawetz (2017), Attacked Over Tor, Online Tillgänglig på: https://www.hackerfactor.com/blog/index.php?/archives/762-Attacked-Over-Tor.html Hämtad: 2017-05-30 ↩︎

-

Ellen Nakashima (2014), Washington Post, New details emerge about 2014 Russian hack of the State Department: It was ‘hand to hand combat’, Online Tillgängligt på: https://www.washingtonpost.com/world/national-security/new-details-emerge-about-2014-russian-hack-of-the-state-department-it-was-hand-to-hand-combat/2017/04/03/d89168e0-124c-11e7-833c-503e1f6394c9_story.html , Hämtat 2017-05-30 ↩︎