Inledning

Detta är en gästartikel och även den första jag gjort på bloggen. Artikeln är i sin helhet skriven av Helena och Hanna.

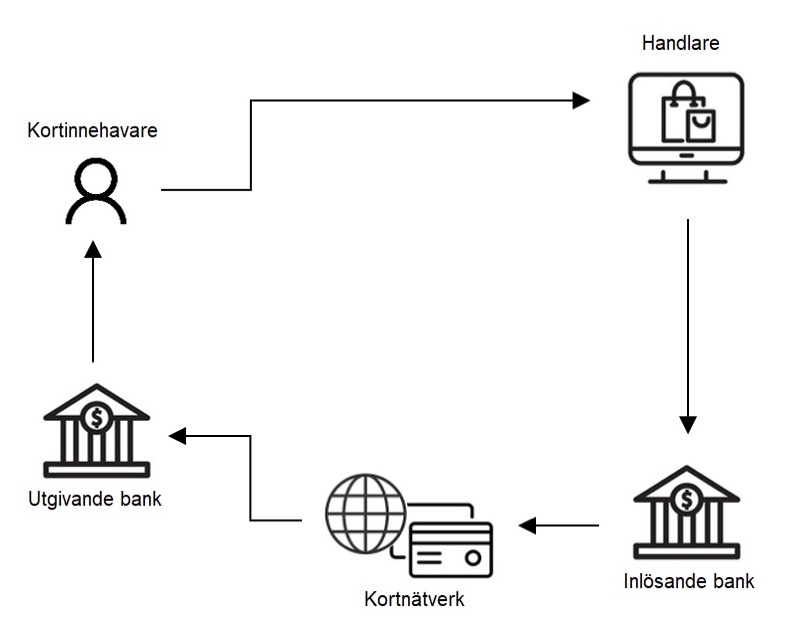

Den här artikeln handlar om Payment Card Industry Data Security Standard (PCI DSS) som är till för att bidra till säker hantering av betalkortsinformation världen över. Standarden släpptes första gången år 2004 och är till för företag vilka hanterar kortinformation. För att förstå kontexten till den här artikeln ska vi till att börja med ge en kort beskrivning av vilka aktörer som finns i ekosystemet för kortbetalningar. De olika aktörerna är kortinnehavare, handlare, utgivande banker, inlösande banker och internationella kortnätverk. Kortinnehavare är individer som vill betala med kort, handlare kan vara fysiska eller digitala butiker som tar emot kortbetalningar, utgivande banker är de banker som utfärdar kort till kortinnehavare och hanterar deras konton. De inlösande bankerna hanterar handlarnas konton, dirigerar korttransaktioner och ser till att handlarna får pengarna när transaktionerna har genomförts via de internationella kortnätverken, som kan vara exempelvis Visa eller Mastercard.

Denna artikel kommer att börja med en presentation och bakgrund över vad PCI DSS står för, följt av dess huvudområden. Sedan presenteras en kritisk diskussion om PCI DSS anpassning till olika organisationer och varierande infrastrukturer. Sist diskuteras möjliga utvecklingsområden för framtiden.

Bakgrund

PCI DSS förvaltas av Payment Card Industry Security Standards Council (PCI SSC), ett råd som skapats gemensamt av de stora kortnätverken VISA, Mastercard, American Express, JCB och Discover. Innan PCI DSS skapades hade de olika kortnätverken sina egna program och policys för hur kortbetalningar och kortinformation skulle hanteras säkert, men 2004 släppte de den första versionen av PCI DSS som en sammanslagning av de olika bolagens individuella standarder. PCI SSC har i uppdrag att förbättra säkerheten för betalningar globalt, och det gör de bland annat genom att förvalta PCI DSS och hålla standarden uppdaterad. Sedan 2004 när den första versionen släpptes har man snart kommit fram till version 4 som förväntas släppas under 2021.

PCI DSS är en standard som fokuserar specifikt på säkerhet för kortbetalningar och kortinformation, och på det viset kan den beskrivas ha ett ganska smalt fokus, men det finns nog så mycket att täcka in i det området. Utöver standardens 12 övergripande krav finns hundratals mindre och mer specifika krav att följa för organisationer som vill hantera kortuppgifter. Beroende på varje organisations specifika uppbyggnad, och till vilken grad de hanterar kortinformation, kan antalet applicerbara krav från PCI DSS variera. För en liten handlare som endast har en kortterminal där kortinformationen är krypterad genom hela överföringen, är omfattningen inte särskilt stor och många krav kan motiveras vara ej applicerbara. Medan exempelvis ett större bolag som har fler inflöden av information och lagrar kortinformation i sin miljö, kommer att behöva förhålla sig till betydligt fler krav.

Organisationer som omfattas av PCI DSS delas in i fyra olika nivåer beroende på hur många transaktioner de behandlar per år. Den högsta nivån, en nivå 1, är en organisation med fler än 6 miljoner korttransaktioner per år, medan en nivå 4 har färre än 20 000 korttransaktioner per år. Det gäller olika krav för de olika nivåerna när det kommer till hur organisationen ska granskas för sin PCI DSS-efterlevnad. Generellt kan man säga att om en organisation hanterar fler än 1 miljon korttransaktioner per år så måste en extern granskare kontrollera organisationen och validera att alla applicerbara krav efterföljs.

De externa granskarna kallas för Qualified Security Assessors (QSA) och deras uppgift är att göra sig tillräckligt bekanta med organisationen i fråga för att kunna bedöma om de lever upp till kraven för en certifiering eller inte. För organisationer med färre än 1 miljon transaktioner finns det oftast inget krav från den inlösande banken att genomföra en yttre granskning utan ansvaret för att se till att PCI DSS följs läggs på organisationen själv. De kan då få utföra ett Self Assessment Questionnaire (SAQ), vilket är ett formulär som organisationerna själva fyller i för att rapportera hur de följer kraven som ställs på dem av PCI DSS. Det är dock upp till den inlösande banken att besluta hur en organisation behöver valideras och i vissa fall kan banker acceptera ett SAQ även från organisationer med över 1 miljon transaktioner.

PCI DSS - Huvudområden

Som nämnt finns det gott om läsning och många krav att sätta sig in i för den intresserade, men för att förenkla det så är standarden organiserad i 12 stycken övergripande krav som i sin tur delas in i sex stycken områden. Varje övergripande krav och område är sedan uppdelat i mer specifika krav. De övergripande kraven har aldrig förändrats, men det har däremot de specifika och mer detaljerade kraven gjort. De sex områdena beskriver vi här nedan.

Nätverkssäkerhet (Build and Maintain a Secure Network and Systems): Området nätverkssäkerhet handlar om att ett säkert nätverk där transaktioner utförs måste upprätthållas. Det avser användning av brandväggar som är robusta nog för att vara effektiva, utan att orsaka onödiga besvär för kortinnehavare eller leverantörer. Detta innebär i stort att sätta upp formella rutiner och procedurer för hur brandväggar ska konfigureras och testas. Utöver detta måste autentiseringsinformation som personligt identifieringsnummer (PIN) och lösenord kunna ändras ofta och på ett enkelt sätt av kunderna själva.

Skydda kortinnehavarens information (Protect Cardholder Data): Organisationerna måste skydda kortinnehavarens information överallt där den lagras. Om kortdata överförs via öppna nätverk måste uppgifterna krypteras till en tillräckligt säker nivå. Kryptering är viktigt för alla typer av korttransaktioner, men särskilt för de som utförs online.

Etablera processer och rutiner för sårbarhetshantering (Maintain a Vulnerability Management Program): Alla system där kortinformation lagras, behandlas eller överförs ska skyddas från angrepp med hjälp av regelbundet uppdaterat antivirusprogram och lösningar för antimalware. Till det här området faller också att hålla operativsystem uppdaterade och att regelbundet installera uppdateringar som erbjuds från leverantörer.

Behörighetskontroll (Implement Strong Access Control Measures): Alla behörigheter till system och dess information ska vara begränsade och kontrolleras för att säkerställa att bara de som absolut behöver ska ha tillgång till kortinformation. Varje person som använder en dator med tillgång till ett visst system som hanterar kortinformation måste tilldelas en unik identitet.

Övervakning och testning (Regularly Monitor and Test Networks): För att se till att upprättade processer och säkerhetsåtgärder verkligen fungerar som de ska behöver dessa testas med jämna mellanrum. Organisationer behöver ha rutiner för hur testningar ska gå till och hur processerna ska övervakas.

Upprätthåll en informationssäkerhetspolicy (Maintain an Information Security Policy): Det sista området handlar om att organisationer ska ha en formellt antagen säkerhetspolicy som hålls uppdaterad. Policyn ska följas av alla parter som på något vis är i kontakt med kortinformationen och brister någon av alla parter i efterlevnaden kan detta medföra konsekvenser för det certifierade företaget.

Diskussion om PCI DSS - Anpassning och infrastruktur

PCI DSS har visat sig vara som mest användarvänlig och effektiv för stora bolag som har ekonomiskt kapital, intresse och kännedom om IT-säkerhet inom bolaget. Detta är baserat på att standarden kräver mycket arbete för att uppfylla kraven för certifiering. Standarden kräver även ett pågående arbete över tid, vilket betyder att det inte räcker med att hantera kraven en gång per år för validering, utan snarare att arbetet med PCI DSS är integrerat i bolagens vardagliga arbete. Vad gäller mindre bolag har de många gånger ett krav från sin inlösande bank om att de ska vara PCI DSS-certifierade. Detta innebär som tidigare nämnt utmaningar för mindre bolag som många gånger saknar de nödvändiga ekonomiska och kunskapsmässiga musklerna för att hantera kraven från standarden.

Standarden använder sig av ett språk och förkortningar som enligt befintlig forskning visat sig vara svåra att förstå för organisationer som ska använda den. På hög nivå kan standarden uppfattas som vag och otydlig i sina beskrivningar, och det kan krävas att man går in på detaljnivå och läser de allra minsta kravbeskrivningarna för att förstå exakt vad det är som behöver göras för att uppfylla ett övergripande krav. Med tanke på detta finns det rum för mänskliga fel i tolkningen av standardens krav, och detta kan både ge konsekvenser för säkerheten i hanteringen av kortinformation och för organisationens fortsatta certifiering.

Kopplat till de tekniska delarna av PCI DSS finns det en utmaning för PCI SSC att utveckla standarden för att passa in i den globala miljön med organisationer av olika storlek och världens varierande infrastruktur. Infrastrukturer för kortbetalningar ser olika ut världen över och då standarden är en och samma för alla bolag kan det tänkas uppstå utmaningar att hålla hög säkerhet om infrastrukturen inte är utvecklad nog för standardens olika krav.

PCI DSS förväntas släppa version 4 under 2021. Att versionerna inte kommit längre kan vara för att det är ganska tungrott att göra förändringar i en sådan här standard. Förändringar tar tid och det kan vara en stor omställning för alla inblandade parter att anamma nya krav. Då inlösande banker många gånger ställer krav på deras kunder om att bli PCI DSS certifierade för att förbi fortsatt kund hos dem, tvingas bolag anamma denna standard. Standarden är så pass omfattande att den kanske snarast fungerar som en avskräckare för handlare som då lockas att lägga över sina kortbetalningar på en extern betaltjänstleverantör istället för att hantera dem själva.

Generellt sett borde inte länder eller bolag konkurrera gällande säkerhet av kortinformation, snarare arbeta mot att få med alla på samma spår, lyssna på användare och potentiella användare av standarden, ta till sig och anpassa standarden till rådande omständigheter som kan tänkas vara förbättringsområden idag.

Framtida utvecklingsområden

Ett intressant område för hur man kan arbeta med PCI DSS i framtiden är som i många andra branscher automatisering, och hur ett automatiserat tillvägagångssätt för att kontrollera PCI DSS-efterlevnad skulle kunna vara användbart. I nuläget utförs valideringsgranskningar av en QSA och därmed är kontrollen av efterlevnad beroende av den mänskliga faktorn.

Granskningar kan skilja sig från en QSA till en annan, och även om det finns hållpunkter som ingen QSA skulle låta slinka förbi, så kan det finnas mindre variationer som i värsta fall kan innebära att samma företag kan underkännas av en QSA, men anses vara fortsatt certifierade av en annan. Det finns också en faktor i hur ett företags efterlevnad ligger i händerna på en enda ansvarig QSA, vilket innebär att det finns liten eller ingen felmarginal om den enda QSAn gör ett misstag i sin granskning. En automatiserad lösning skulle även vara bra för små bolag med begränsad IT-kunskap att få guidning i hur de uppfyller satta krav och validering av dess egna self assessment questionnaire (SAQ). Detta då det annars finns en risk för tolkning av hur en SAQ skall genomföras, vilket kan resultera i att små bolag är fortsatt certifierade baserat på fel given information.

Avslutningsvis

Har du frågor eller i övrigt vill komma i kontakt med Hanna och Helena kan du kontakta dem på följande ställen:

Hanna Stråle Weber

- LinkedIn: https://www.linkedin.com/in/hanna-strale-weber

- Email: hanna.staleweber@gmail.com

Helena Lesley

- LinkedIn: https://www.linkedin.com/in/helena-lesley/

- Email: helena.lesley@hotmail.com